Bilgisayar korsanları, tarih tedarik zincirinin en büyük saldırısında yaygın olarak kullanılan JavaScript yazılım kitapçılarını ele geçirdi. Enjekte edilen zararlı yazılımın, cüzdanın adreslerini değiştirerek ve işlemleri keserek kripto para oynamayı amaçladığı bildirilmiştir.

Pazartesi günü yapılan birkaç rapora göre, bilgisayar korsanları NPM (Düğüm Düğüm Paket Yöneticisi (NPM) hesabı hesabına sızdırıldı ve milyonlarca uygulama tarafından kullanılan popüler JavaScript kitaplıklarına gizlice zararlı yazılım ekledi.

Zararlı kod, birçok projeyi riske atabilen Crypt portföyünün adreslerini değiştirir veya ele geçirir.

Leder Büyük ölçekli tedarik zincirine bir saldırı var: saygın bir geliştiricinin bir NPM hesabı ele geçirildi, defterinin iniş teknolojisinin iniş başkanı uyarıldı.

“İlgilenen paketler zaten 1 milyardan fazla azaldı, bu nedenle tüm JavaScript ekosistemi risk altında olabilir.”

İhlal; Tebeşir, şerit-analiz ve renk dönüştürücü gibi paketleri hedefledi. Çok sayıda projeye bağlı ağaçların derinliklerine dahil edilen küçük yardımcı programlar. Bu kütüphaneler haftada bir milyardan fazla bir araya getirilir, bu nedenle bunları daha önce hiç kurmamış olan geliştiriciler.

NPM, geliştiriciler için bir uygulama mağazası gibidir. JavaScript projeleri oluşturmak için küçük kod paketlerini paylaştıkları ve indirdikleri merkezi bir kütüphanedir.

Görünüşe göre saldırganlar, fonları operasyonlar sırasında cüzdan adreslerini sessizce değiştirmek için tasarlanmış bir tür zararlı yazılım olan Crypto-Cliper'ı yerleştirdi.

Güvenlik araştırmacıları, yazılım cüzdanlarına güvenen kullanıcıların özellikle savunmasız olabileceği ve her işlemin bir donanım cüzdanında korunduğu konusunda uyardı.

Kullanıcılar şifreleme işlemlerinden kaçınmak için uyarıldı

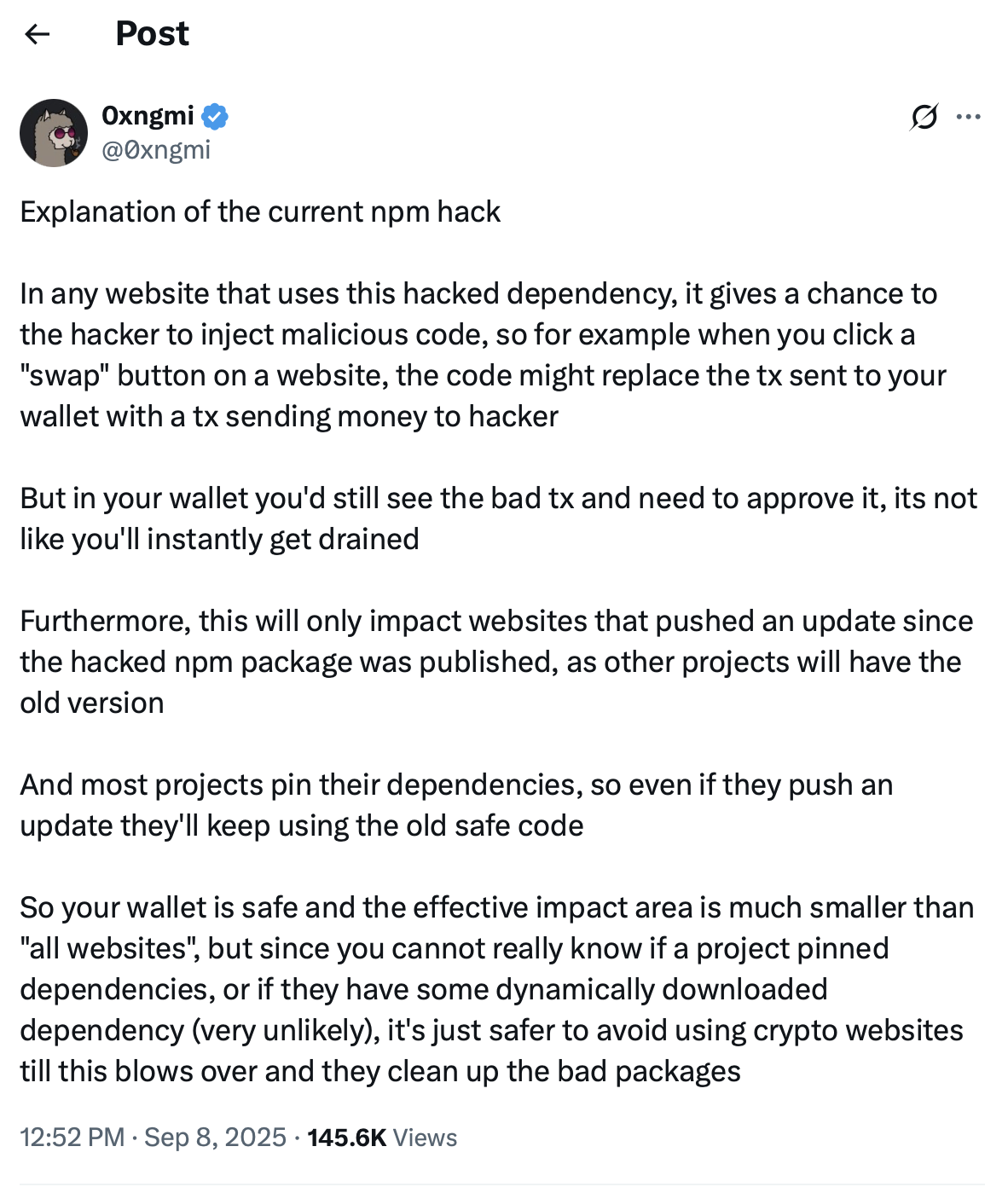

X'teki Fashion Show Oxngmi'nin kurucusunun yayınlanmasına göre, zararlı kod portföyü otomatik olarak indirilmiyor. Kullanıcılar henüz kötü bir süreci onaylamamıştır.

Hacklenen JavaScript paketi, bir düğmeye tıklarken olanları değiştirmek mümkün olduğundan, ilgili bir sitedeki “Takas” düğmesini değiştirebilir.

Eklemeye göre, ele geçirilen paket yayınlandıktan ve birçok geliştirici “daha eski ve daha güvenli sürümleri kullanmaya devam etmek için bağımlılıklarını düzelttikten sonra sadece güncellenen projeler risk altındadır.

Bununla birlikte, kullanıcılar hangi sitelerin güvenli bir şekilde güncellendiğini kolayca anlayamadığından, ilgili paketler temizlenene kadar şifreleme siteleri kullanmaktan kaçınmak daha iyidir.

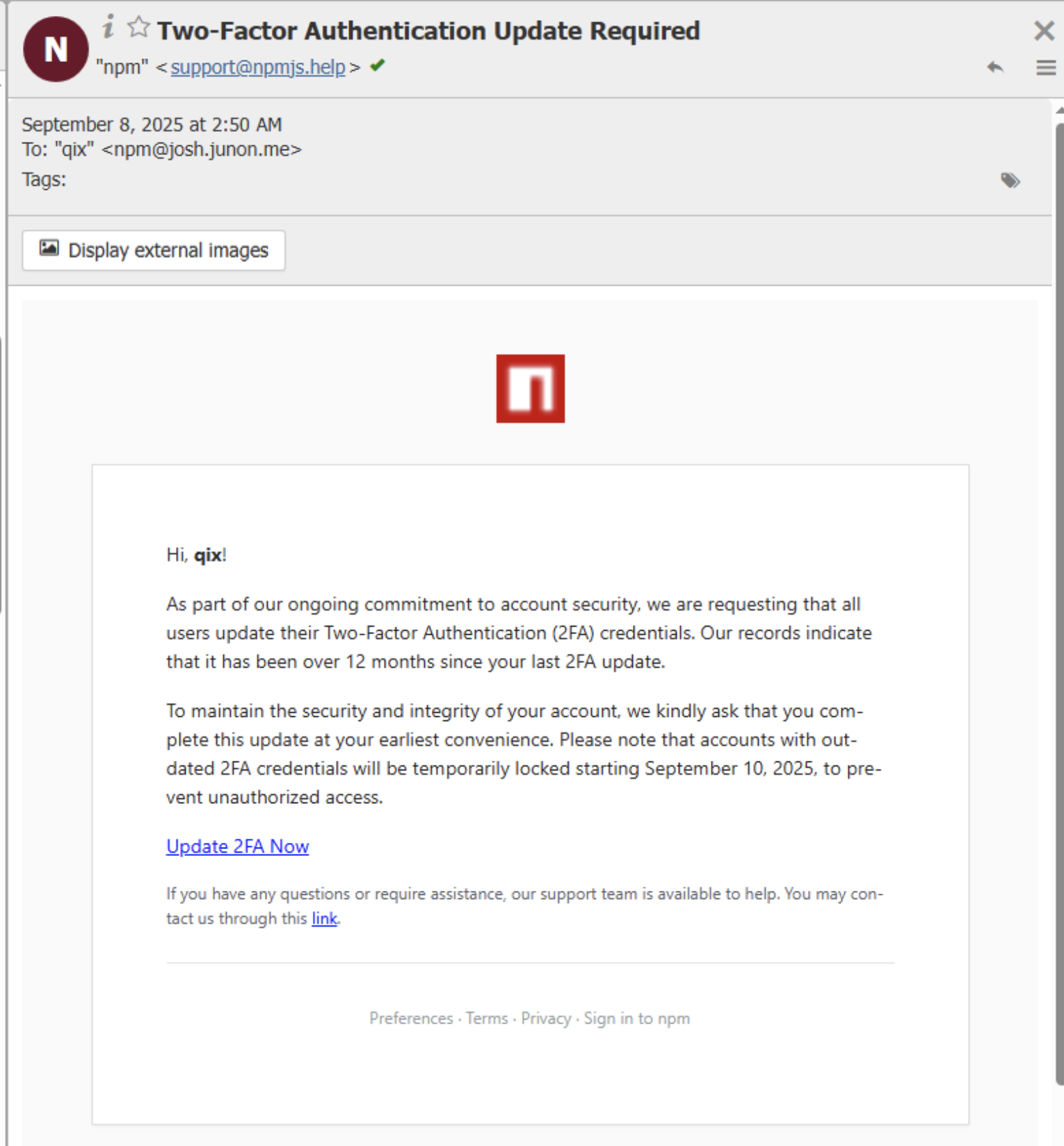

ID Hunt e-posta, saldırganlara NPM sorumlu hesaplara erişim sağladı

Saldırganlar, NPM desteği olarak hareket eden e-posta gönderdiler ve kimliğin kimlik doğrulamasını 10 Eylül'e kadar iki faktöre güncellemedikleri takdirde hesaplarının engelleneceğini bildirdiler.

Yanlış sitenin kayıt bilgilerini ele geçirdi ve sorumlu bir hesabın hesabında hacker kontrolü sağladı. Girdikten sonra, saldırganlar haftada milyarlarca kez indirilen paketlere zararlı güncellemeler kurdular.

Aikido Security'den araştırmacı Charlie Eriksen, BleepingComputer saldırısının özellikle tehlikeli olduğunu söyledi çünkü saldırı birden fazla seviyede çalışıyordu: Web sitelerinde gösterilen içeriği değiştiriyordu, arı çağrılarıyla kurcalanıyor ve kullanıcıların imzaladığı şeyleri manipüle ediyordu. “